La aplicación te ayudará a configurar la mejor posición para colocarlos y así maximizar su conexión. Puedes añadir tantos como sea necesario para cubrir tu hogar, y optimizar la cobertura. Se conectan automáticamente entre sí de forma inalámbrica.

Si tienes cableado Ethernet, puedes cablear alguno o todos los eeros. El software de Eero mostrará automáticamente si deseas enviar datos a través de Ethernet o por el aire utilizando siempre encriptación WPA2, para nuestra "mayor" seguridad.

Datos Técnicos, tal cual figuran en su web:

Dimensions:

Width: 4.75in (121mm).

Depth: 4.75in (121mm).

Height: 1.34in (34mm).

Security and networking services:

WPA2 personal wireless encryption, DHCP, NAT, VPN passthrough, UPnP.

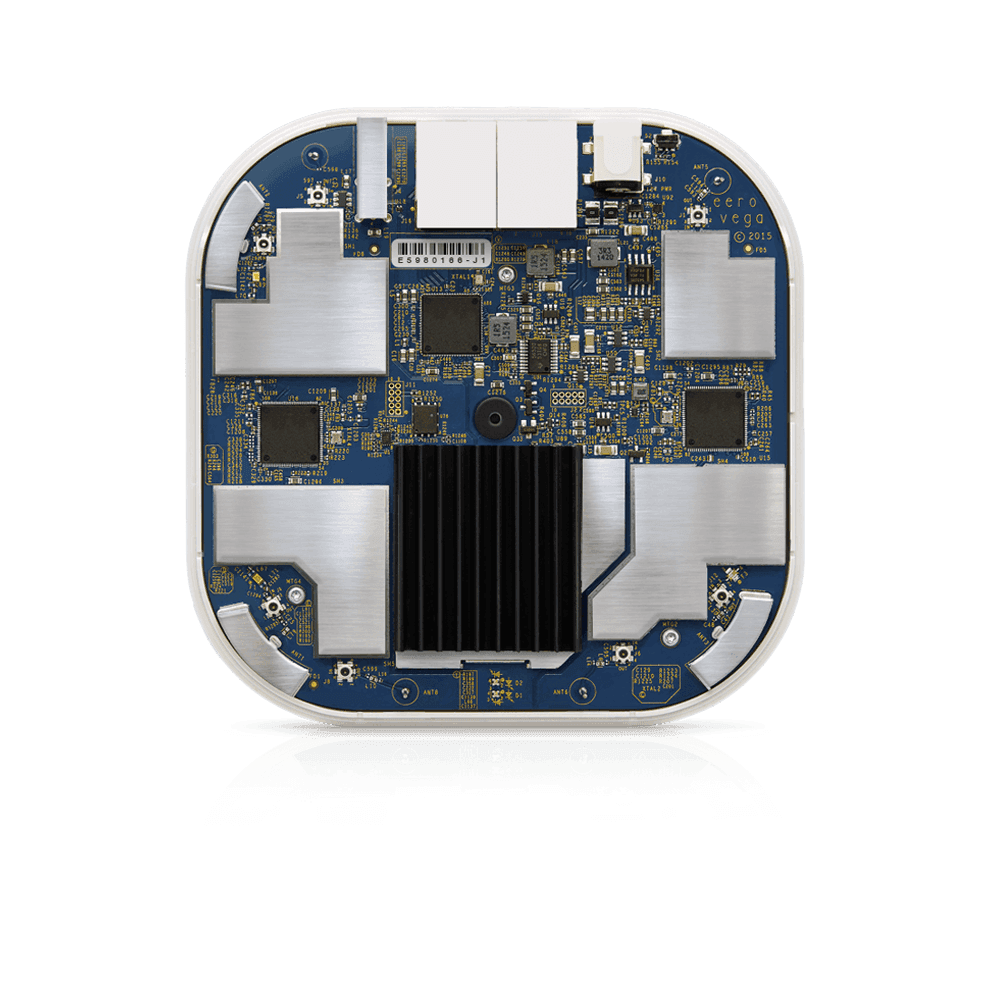

Processor, memory, and storage:

1.0 GHz dual-core processor.

512MB RAM.

4GB flash storage.

Electrical and environmental requirements:

100-240V AC, 50-60Hz, operating temperature: 32° to 95° F (0° to 35° C), operating relative humidity: 20% to 80% (non-condensing).

Wireless connectivity:

Dual-band WiFi radios, simultaneous 2.4 GHz and 5 GHz wireless, 2x2 MIMO, IEEE 802.11a/b/g/n/ac, Bluetooth® Smart Ready.

Required for setup:

Supported iOS or Android™ device, Internet service (with cable or DSL modem, if required). See eero.com/requirements.

Wired connectivity:

Dual auto-sensing Gigabit ports for WAN (cable or DSL modem) and/or LAN (networked device) connectivity, USB 2.0 port.

Warranty:

1-year limited warranty. See eero.com/legal/warranty

Web oficial: