Según responsables de Kaspersky Lab, estamos ante el origen de Stuxnet y Flame, dadas las características técnicas y la forma de operar que tiene, se llama “Equation Group”, y lleva entre nosotros casi dos décadas, se sospecha que desde 1996. Kaspersky ha anunciado ésta noticia en el SAS 2015 (Security Analyst Summit 2015), congreso anual de ciberseguridad que se celebra en Cancún.

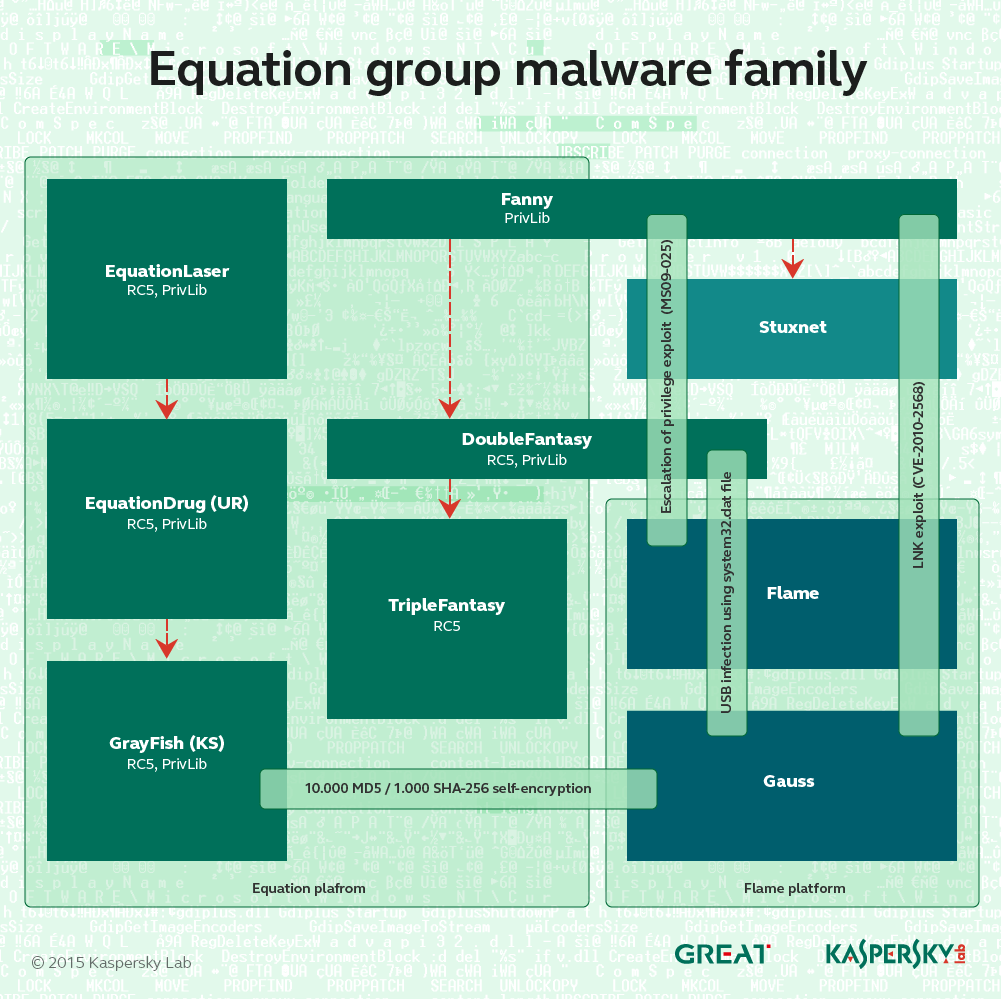

Según Dmitry Bestuzhev, director de Análisis e Investigación de Kaspersky en América Latina, ha explicado que se trata de un código malicioso con características de ciberofensiva militar, está integrado por seis módulos distintos.

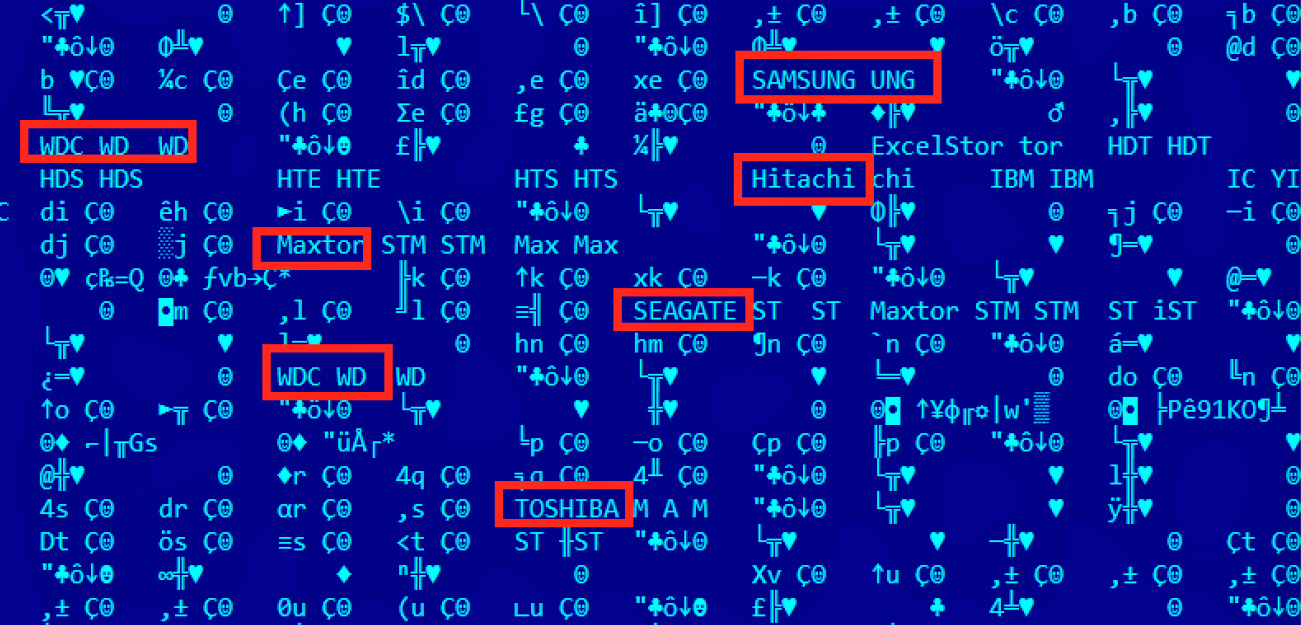

La peculiaridad más es que infecta al propio hardware del disco duro, y no al software, como es habitual, por lo que éste nunca aparece como infectado aunque el aparato lo está. Incluso después de su formateo sigue infectado, ya que modifica el firmware de la unidad para que no escriba en los sectores donde se encuentra instalado.

Según sus palabras, en caso de infección, "hoy la tecnología con la que se cuenta para detectar amenazas no permite de ninguna manera curar el hardware comprometido".

Otra peculiaridad que presenta, como todo buen malware, es que es capaz de borrar sus huellas a la más mínima actividad de que puede ser descubierto. Tiene módulos personalizables dependiendo de las necesidades de extracción de la información, además, es capaz de trabajar desde Windows 95 en adelante. También posee conocimientos sobre el firmware de los discos duros de las principales marcas.

Dada su complejidad, se especula en que hay un gobierno detrás de todo esto. Según comentan los expertos de Kaspersky:

“La plataforma está controlada por gente que ama los números, porque se usan muchas ecuaciones; en algunos casos se encuentran códigos con una rutina de cifrado de hasta 10.000 veces, una auténtica locura matemática",

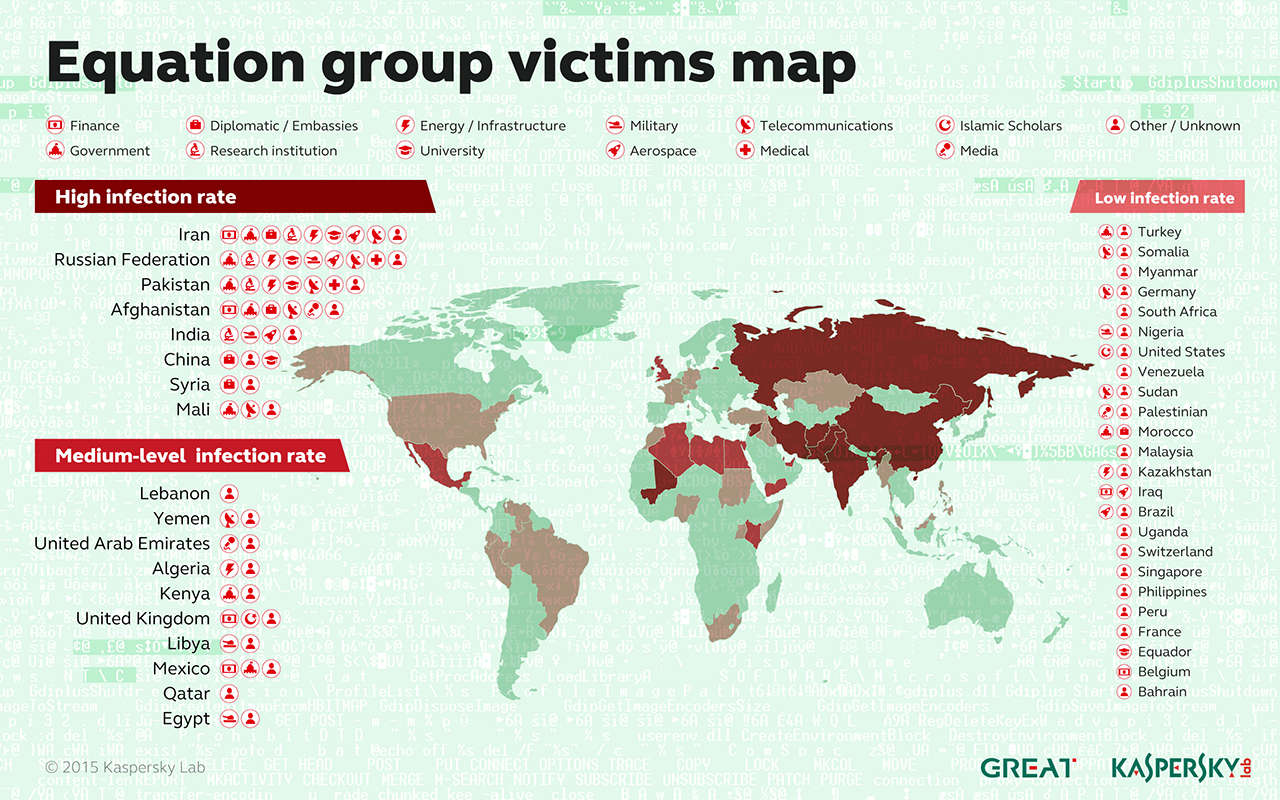

Son millares las empresas que han sido infectadas por “Equation Group” por todo el mundo, desde medios de información, infraestructuras militares, gobiernos, empresas de telecomunicaciones, agencias aeroespaciales, plataformas de investigación nuclear, centros científicos de nanotecnología…

Como nos comenta Costin Raiu, director del Equipo de Análisis e Investigación Global de Kaspersky Lab:

Al reprogramar el firmware del disco duro (es decir, reescribir el sistema operativo del disco duro), el grupo logra dos propósitos:

- Un nivel extremo de persistencia que ayuda a sobrevivir el formateado del disco y la reinstalación del sistema operativo. Si el malware entra al firmware, está disponible para “revivir” para siempre. Puede prevenir que se borre un cierto sector del disco o sustituirlo con uno malicioso durante el proceso de arranque del sistema. “Otra cosa peligrosa es que una vez que el disco duro se infecta con esta carga maliciosa, es imposible analizar su firmware. Para explicarlo de manera más simple: para la mayoría de los discos duros hay funciones para escribir en el área del firmware del hardware, pero no hay funciones para leerlo de nuevo. Significa que estamos prácticamente ciegos, y no podemos detectar discos duros que han sido infectados por este malware.

- La capacidad de crear un área persistente invisible oculta dentro del disco duro. Se usa para guardar información extraída que los atacantes pueden recuperar más tarde. Asimismo, en algunos casos puede ayudar al grupo a entreabrir el cifrado: “Tomando en cuenta el hecho que su implante GrayFish está activo desde el arranque del sistema, tienen la posibilidad de captar la contraseña del cifrado y guardarla en su área oculta”.

Durante la etapa de infección, el grupo tiene la capacidad de utilizar diez exploits en una cadena. Sin embargo, los expertos de Kaspersky Lab observaron que no más de tres se utilizan: si el primero no tiene éxito, entonces intentan con otro, y luego con el tercero. Si fallan los tres exploits, no infectan el sistema.

Más INFO:

No hay comentarios:

Publicar un comentario