DROWN, acrónimo inglés para "Decrypting RSA with obsolete and weakened eNcryption", es como ha sido bautizado la vulnerabilidad que permite el acceso a contraseñas o números de tarjetas de crédito. La vulnerabilidad permite usar un protocolo de seguridad obsoleto, SSLv2, para atacar sitios webs modernos, comprometiendo de ésta manera los datos de millones de usuarios y webs en todo el mundo.

Según se cita en la web del proyecto:

"DROWN es una vulnerabilidad grave que afecta a HTTPS y otros servicios que dependen de SSL y TLS, algunos de los protocolos criptográficos esenciales para la seguridad en Internet. Estos protocolos permiten a todos navegar por la web, utilizar el correo electrónico, la tienda en línea, y enviar mensajes instantáneos, sin que terceras partes sean capaces de leer la comunicación."

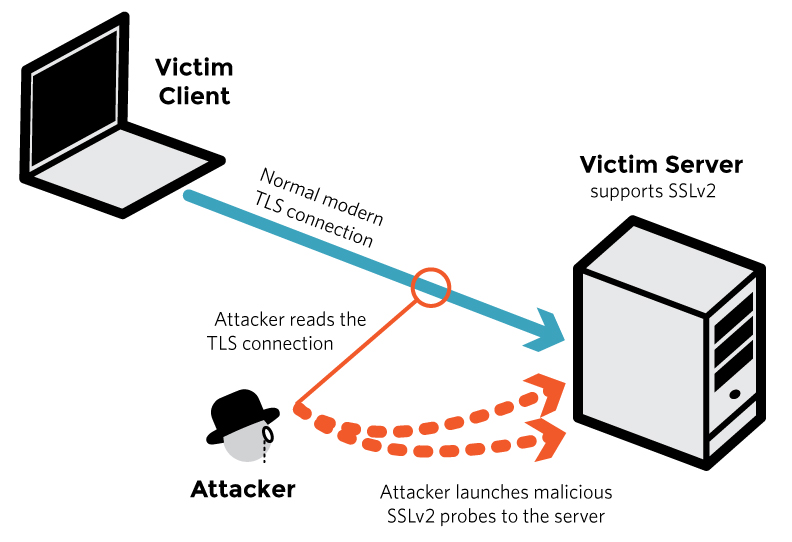

"DROWN permite a un atacante romper el cifrado y leer o robar las comunicaciones sensibles, incluyendo contraseñas, números de tarjetas de crédito, los secretos comerciales o datos financieros. Nuestras mediciones indican un 33% de todos los servidores HTTPS son vulnerables al ataque."

Tu sitio es vulnerable sí...:

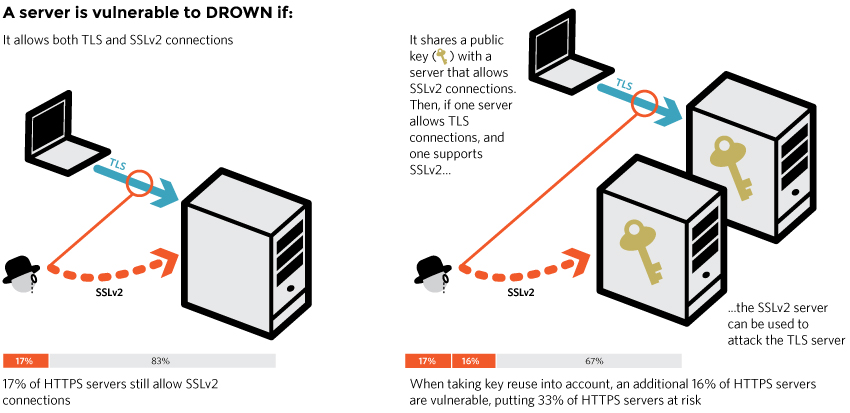

Un servidor es vulnerable a DROWN si:

1.

Permite conexiones SSLv2. Esto es sorprendentemente común, debido a una mala configuración y ajustes por defecto inapropiados. Se muestran mediciones con un 17% de los servidores HTTPS todavía permiten conexiones SSLv2.

o:

2.

Su clave privada se utiliza en cualquier otro servidor que permite conexiones SSLv2, incluso para otro protocolo. Muchas compañías reutilizar el mismo certificado y la clave en sus servidores web y correo electrónico, por ejemplo. En este caso, si el servidor de correo electrónico es compatible con SSLv2 y el servidor web no es así, un atacante puede aprovechar el servidor de correo electrónico para romper las conexiones TLS con el servidor web. Al tomar la reutilización de la clave en una cuenta, un 16% adicional de servidores HTTPS son vulnerables, poniendo 33% de los servidores HTTPS en riesgo.

Más INFO:

- Web Oficial sobre la vulnerabilidad: https://drownattack.com/

- Full Technical PAPER: https://drownattack.com/drown-attack-paper.pdf

- Check Web: https://drownattack.com/#check

- Tool para comprobar si tu entorno está afectado:

DrownMap: https://github.com/YmonOy/drownmap

- Sitios CONOCIDOS vulnerables a día de hoy:

https://drownattack.com/top-sites.html

No hay comentarios:

Publicar un comentario