Desde la posiblemente más romántica ciudad de Rumanía, Transilvania, los expertos de "ZenithSecure & trade" (división de Agilio Software) han puesto en marcha una solución para bases de datos que aseguran que es la más segura del mundo, hace que sea prácticamente imposible para los hackers obtener acceso a los sistemas de almacenamiento y desactivar o robar información confidencial.

La base de datos ZenithVault aprovecha técnicas avanzadas de compartición de datos para dar a conocer la base de datos más segura disponible a día de hoy. Protege de los ataques cibernéticos datos confidenciales, como números de tarjetas de crédito. También es ideal para proteger los datos personales, documentos financieros, secretos gubernamentales, patentes, registros de pacientes y más.

Las distintas versiones que nos ofrecen son:

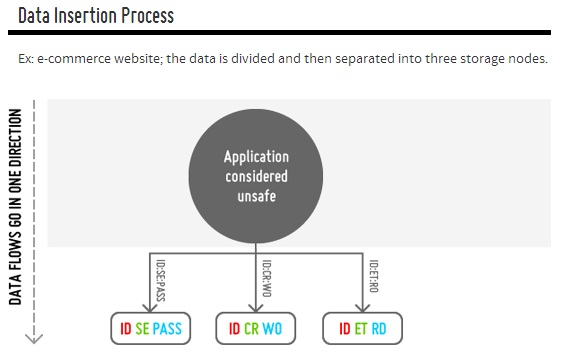

La base de datos ZenithVault basa su seguridad avanzada principalmente en la división automatizada de datos. En primer lugar, cifra los datos con la contraseña definida por el usuario como la clave de cifrado. Después de este proceso, automatizado de datos, se produce la división de datos y se distribuyen a través de múltiples servidores y zonas geográficas que utilizan el cifrado SSL o el transporte "Elliptic curve Diffie–Hellman" (INFO). El tipo de cifrado de transporte se basa en la versión ZenithVault en uso. Cada servidor de almacenamiento está ejecutando un sistema operativo diferente (OS). El uso de diferentes sistemas operativos por servidor defiende contra los ataques de día cero y/o vulnerabilidades del sistema operativo. Esta exclusiva técnica de intercambio secreto crea la base de datos más segura disponible hoy en día. "La intrusión en el servidor ya no significa comprometer los datos". ZenithVault representa la base de datos más segura contra los intentos de hacking externo o interno.

Un verdadero reto para los "hackers" más expertos, o no... XD (de momento parece ser que sí).

Características clave de ZenithVault:

La división de datos se lleva a cabo a nivel de bits, que es más seguro que las palabras o frases enteras. Por ejemplo, en lugar de una palabra completa o número de tarjeta de crédito que está almacenado en un servidor, un numero de bits aleatorios de ellos se distribuyen entre múltiples servidores. Esta es la razón principal que la violación de un único servidor ya no es una amenaza a la seguridad. Con ZenithVault, la intrusión hacker para un servidor significa sólo tendrá el acceso a bits aleatorios sin sentido y confusos de datos parcialmente cifrados. Los atacantes tendrían que romper simultáneamente al menos tres servidores geográficamente distantes con cada uno que ejecutan diferentes sistemas operativos y entornos de aplicaciones. Esto es sólo para ser capaz de ver todo el código secreto, y mucho menos tratar de reconstruir de nuevo juntos todo de nuevo. Contra más servidores desplegados, mayor es el grado de seguridad.

Otra característica de seguridad es que los servidores ZenithVault sólo envían los bits de datos asociados con la contraseña de usuario apropiada. Estas contraseñas son también objeto de dividir los datos y el cifrado. ZenithVault tiene límites en escalabilidad. Cuantos más servidores que agregue a la agrupación, la capacidad de la seguridad y de almacenamiento más alta se alcanza, sin afectar el rendimiento.

Requisitos mínimos y recomendados:

Requisitos MÍNIMOS:

- 3 Servidores dedicados físicos.

- Cada servidor debe ejecutar un SO diferente, con al menos un Windows Server.

- JVM instalada en dos de los servidores.

- .NET Framework instalado en el servidor de Windows.

- Tener actualizados y parcheados los SO.

Requisitos RECOMENDADOS:

- Certificados SSL entre la aplicación principal y el servicio "maestro", y certificados SSL entre cada nodo de almacenamiento y el servicio principal.

- Firewall de hardware para cada servidor, colocado físicamente entre el servidor y la red.

- Cada servidor debe estar colocado en un diferente Centro de datos compatible con PCI (payment card industry ) (PCI INFO).

- Controlador RAID 1, preferiblemente RAID 6 para mayor fiabilidad y redundancia.

- Una estación de trabajo de mantenimiento que va ha ser capaz de conectarse a los nodos de almacenamiento y realizar actualizaciones y chequeos. Ésta estación de trabajo debe permanecer cerrada cuando no se utilice, ya que es la única estación que puede acceder a los nodos a través del firewall.

Info: AQUÍ.

Descarga: AQUÍ. (NOTA: Hay que completar un formulario)

No hay comentarios:

Publicar un comentario